AboutNetworkProfessional illustrations

網絡橋接基礎概念解說

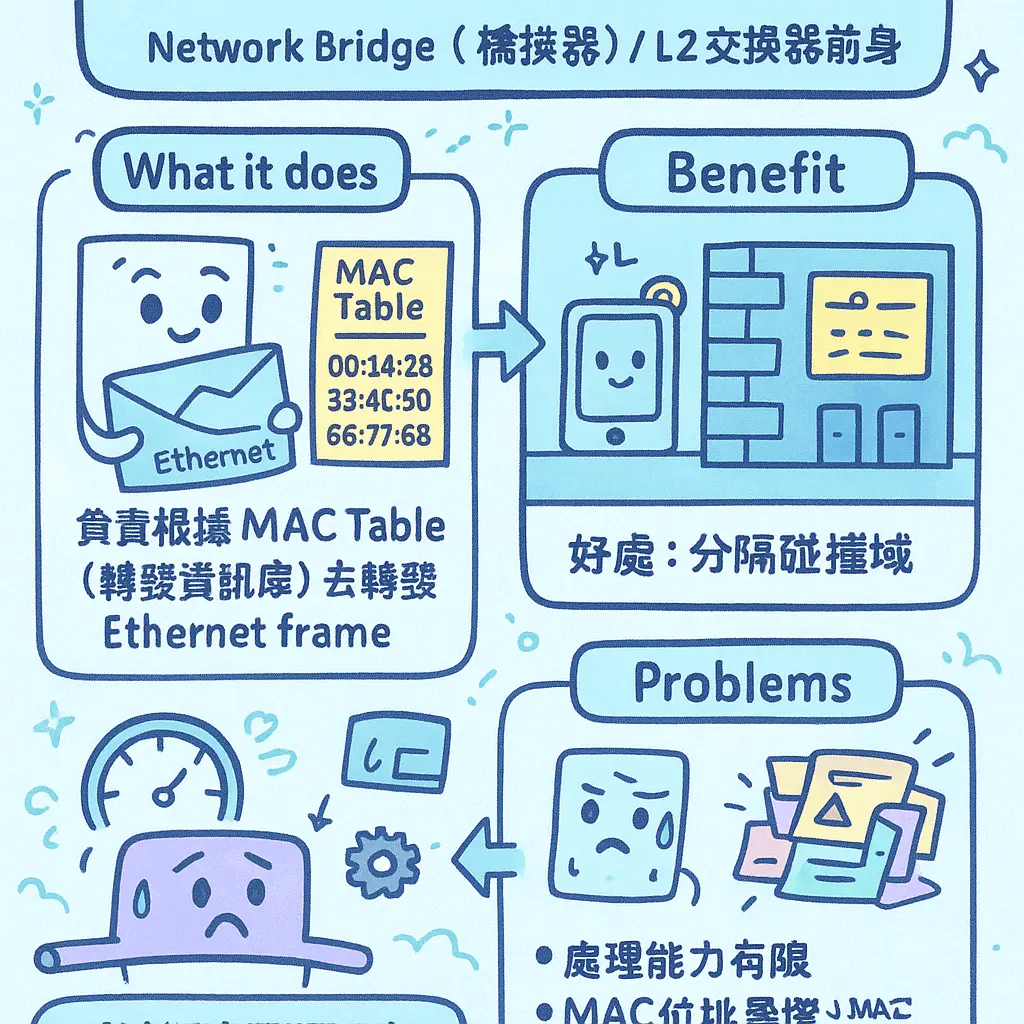

好,等我哋由最根本講起。網絡橋接,或者叫 Network bridge,其實係一個好經典嘅網絡概念。簡單啲講,佢係一個喺 OSI模型 嘅 數據鏈路層(即係第二層,Layer 2)運作嘅設備,主要工作係將兩個或者多個 網絡段 連接埋一齊,等佢哋可以好似同一個網絡咁溝通。你可能會問,咁同一個 集線器 有咩分別?最大分別係,集線器 係好「蠢」嘅,收到乜嘢 Ethernet frame 就會向所有埠廣播出去,搞到成個網絡都係同一個 碰撞域,好易塞車。而 橋接器 就聰明好多,佢識得用 MAC位址 去做判斷。

點樣聰明法呢?關鍵在於 MAC Table(MAC表格,又叫 轉發資訊庫)。當一個 橋接器 開機之後,佢會開始學習。例如,一部電腦A(MAC位址係AA)連接喺橋接器嘅埠1,當A send資料出去,橋接器就會記低:「哦,MAC地址AA喺埠1嗰邊。」佢會將呢個對應關係存入個 MAC表格 度。之後,如果有一份資料要送去MAC地址AA,橋接器一查個表,就知道應該只係從埠1轉發出去,而唔係周圍廣播。呢個過程就叫做 Transparent bridging(透明橋接),對連接嘅設備嚟講,個橋接器係「透明」、睇唔到嘅,佢哋以為大家都喺同一個網絡入面。呢種 packet forwarding 方式通常係 儲存轉發,即係會先檢查完整個訊框冇錯誤,先至轉發,確保網絡質素。

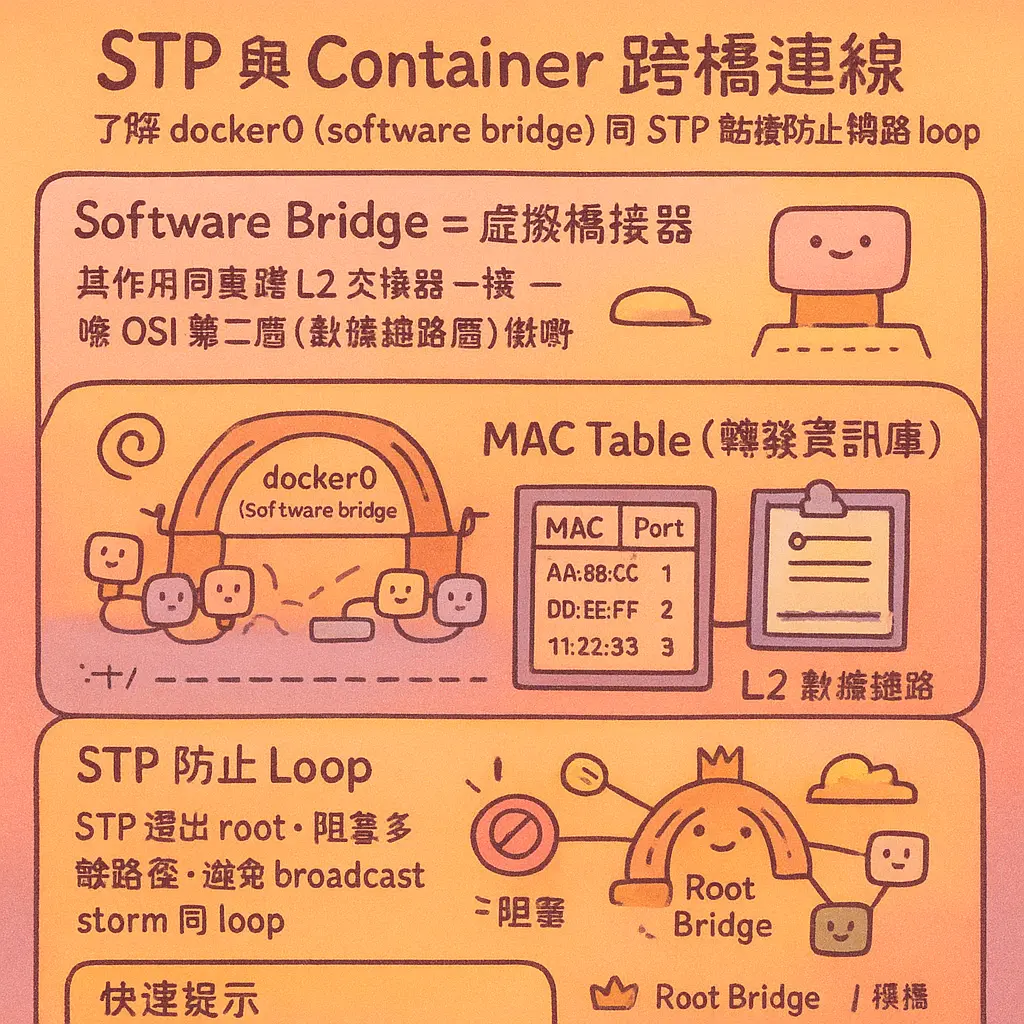

講到呢度,不得不提 L2 交換器。其實,你可以理解現代嘅交換器就係一個多埠口嘅 橋接器,功能更加強大同快速。佢哋都係基於同樣嘅 OSI model 第二層原理去運作。另外,為咗防止網絡入面出現多個橋接器時產生嘅環路問題(即係資料不停兜圈),就有咗 Spanning tree protocol。STP 呢個協議好重要,佢會自動偵測網絡拓撲,透過阻塞某啲埠口嚟消除環路,確保資料轉發嘅路徑係樹狀、冇循環嘅,咁樣先至穩定。

咁以上啲硬件概念,同我哋今日嘅軟件世界有咩關係呢?關係大喇!隨住虛擬化同容器技術興起,軟件橋接 變得超級重要。例如喺 Docker 嘅世界入面,當你安裝完Docker,系統通常會自動建立一個叫 docker0 嘅軟件橋接器。呢個 docker0 就係一個虛擬嘅 橋接器,佢嘅角色就係將你部主機同一個個 container 連接起嚟。點樣連接呢?呢度就涉及 veth 呢種虛擬網絡設備對,同埋 network namespace 嘅概念。每個 container 都有自己獨立嘅網絡命名空間,而 veth 就好似一條虛擬嘅網絡線,一端插喺container入面,另一端就插喺主機嘅 docker0 橋接器上。咁樣,所有container就可以透過 docker0 互相溝通,亦都可以經由主機嘅網絡出街。

要管理呢啲軟件橋接,我哋有好多工具可以用。舊一派嘅有 bridge-utils 套件(例如用 brctl 指令),而新啲、功能更強大嘅就係 iproute2 套件入面嘅 ip 指令。用 ip link 同 ip addr 呢類指令去設定同管理軟件橋接,已經成為系統管理員嘅必備技能。你可以好靈活地建立一個橋接,將實體網卡同虛擬機嘅虛擬網卡駁埋一齊,等虛擬機可以攞到同你主機同一個網段嘅IP地址。

再講深入少少,當我哋要處理多部主機上面嘅容器通訊,例如一個 Docker 集群,咁就要用到 overlay network 呢種更高階嘅網絡技術。Overlay network 可以理解為一個喺現有網絡(Underlay)之上建立嘅虛擬網絡層,佢會用隧道封裝嘅方式,讓唔同主機上嘅容器感覺好似同一個大嘅 網絡段 入面,完全唔使擔心底下實體網絡嘅 網段設定 係點。當然,喺呢個虛擬網絡入面,負責做 訊框轉送 嘅,依然係各種軟件橋接同虛擬交換器嘅功勞。

總括嚟講,無論係實體嘅 橋接器 定係虛擬嘅 software bridge,佢哋嘅核心任務都冇變過:就係喺 數據鏈路層,透過學習 MAC位址 同管理 MAC Table,聰明地、有選擇性地 轉發 網絡 訊框,從而有效地分隔 碰撞域,連接唔同嘅 網段。理解咗呢個基礎,無論你係設定公司網絡,定係玩 Docker、Kubernetes 呢類容器編排工具,都會更加得心應手,知道背後條網絡線究竟係點樣「橋」過嚟嘅。

AboutOSI模型Professional illustrations

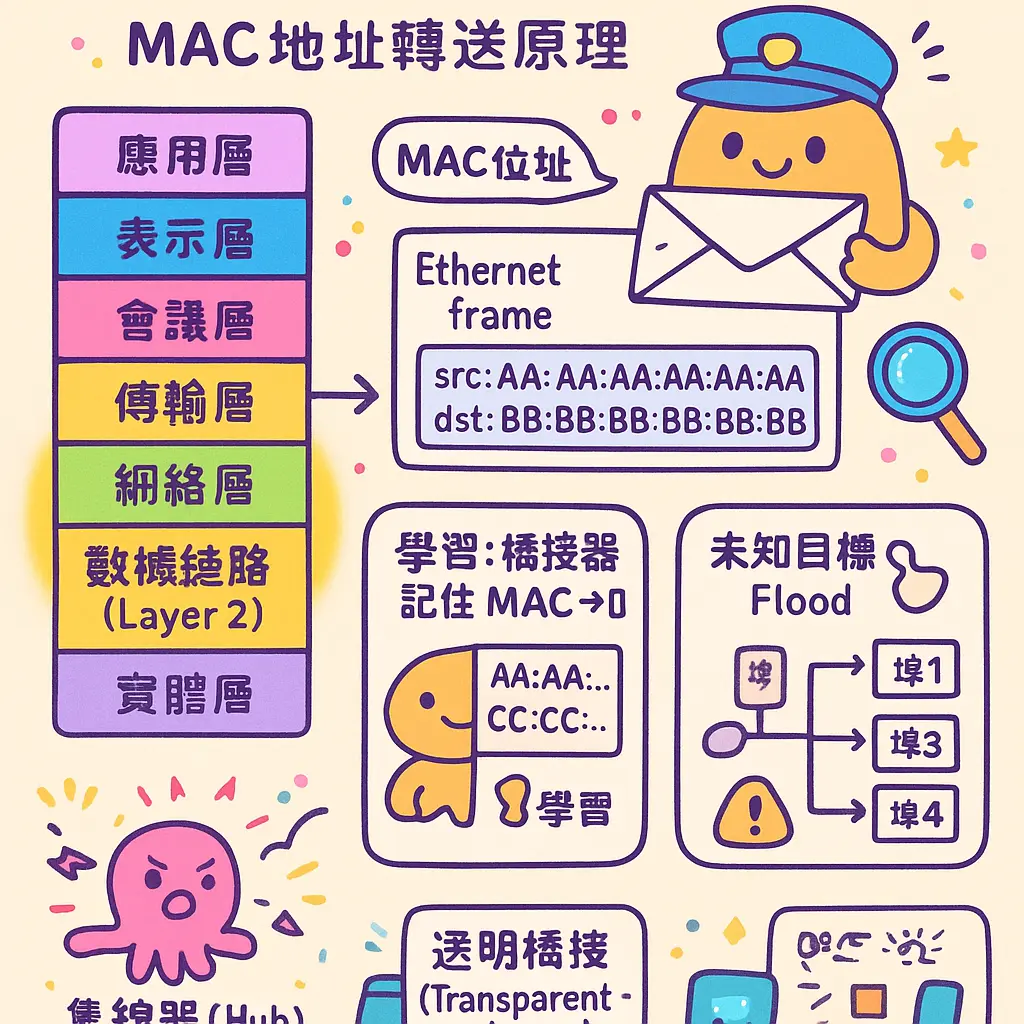

MAC地址轉送原理剖析

好啦,等我哋深入啲剖析下個 MAC地址轉送原理,呢個就係 Network bridge(或者叫橋接器、L2 交換器)嘅核心智慧所在。簡單嚟講,佢嘅工作就係喺 OSI模型 嘅 數據鏈路層(Data Link Layer)做嘢,專門處理 Ethernet frame 同 MAC位址。你當佢係一個聰明嘅郵差,唔似 集線器(Hub)咁蠢,將所有信(訊號)亂咁廣播出去,搞到成個 碰撞域 又嘈又慢。橋接器會學嘢,記住邊個地址喺邊個埠,然後精準轉送,呢個就係 Transparent bridging(透明橋接)嘅精髓。

咁佢點樣學嘢同做決定呢?關鍵就係個 MAC Table(MAC表格),亦有人叫 轉發資訊庫(Forwarding Information Base)。呢個表就好似橋接器嘅「住址簿」,記錄咗每個 MAC地址 係從邊個網絡介面(埠)學返嚟嘅。個流程通常係咁嘅:當一個 Ethernet frame 到達橋接器嘅某個埠,橋接器會立即做三件事——學習(Learning)、轉送(Forwarding)、同過濾(Filtering)。首先係學習:佢會睇吓個訊框嘅 來源MAC地址(Source MAC Address),然後將「呢個MAC地址係喺A埠收到」嘅資訊寫入個 MAC表格 度。如果表格入面冇呢個地址,就新增一條記錄;如果有,就更新佢對應嘅埠同時間戳。呢個過程就不斷完善緊橋接器對網絡嘅認知。

跟住就到決定點樣 packet forwarding(訊框轉送)。橋接器會睇個訊框嘅 目的地MAC地址(Destination MAC Address),然後去個 MAC表格 度查。結果通常有三種: 1. 已知單播轉送:如果表格搵到呢個目的地MAC地址,而且記錄顯示佢喺 另一個 埠,咁橋接器就會好精準咁將個訊框只從嗰個特定埠轉送出去,其他埠唔會收到。呢個就係點解佢可以分隔 碰撞域,提升效率。 2. 過濾:如果表格顯示,目的地MAC地址就係喺 收到訊框同一個埠,即係話發送者同接收者根本喺同一個 網絡段(network segment),咁橋接器就會直接丟棄(過濾)呢個訊框,唔使轉送,慳返網絡資源。 3. 未知廣播/組播轉送:如果喺表格搵唔到目的地MAC地址,或者個地址係廣播地址(全F)或者組播地址,咁橋接器就會採取「安全」策略,將個訊框從 收到訊框嗰個埠以外嘅所有其他活動埠 轉送出去,即係泛洪(Flooding)。咁做係為咗確保就算唔識個地址,個訊框都有機會去到目的地。當目的地回覆時,橋接器就可以透過「學習」過程學到佢嘅位置,下次就唔使再泛洪啦。

喺實際應用,特別係現代 software bridge(軟件橋接)環境,例如用 bridge-utils(brctl)或者更現代嘅 iproute2(ip link)指令去設定 bridge configuration,原理都係一樣。好似 Docker 嘅預設網絡 docker0,就係一個軟件橋接器,負責連接主機同 container(容器)。當你喺 Docker 入面用 docker network create 整一個自訂橋接網絡,背後就係建立緊一個呢類嘅橋接器,管理緊 veth(虛擬以太網設備對)嘅連接同 MAC地址 轉送。

不過,當網絡一複雜,有多個橋接器互相連接形成環路(Loop)時,就會有廣播風暴嘅大問題。為咗解決呢個問題,就必須用到 Spanning tree protocol(STP)。STP 嘅作用就係透過橋接器之間交換訊息,自動阻塞某啲埠,將個環狀網絡邏輯上變成一個樹狀結構,消除環路,同時提供備援路徑。冇咗 STP,個 MAC表格 會因為同一個訊框不斷循環而混亂,網絡好快就會癱瘓。所以,STP 係確保 透明橋接 可以穩定運行嘅守護神。

再講深入少少,喺雲原生同容器化嘅世界,網絡橋接 嘅概念進一步延伸。例如 Docker 嘅 overlay network(覆蓋網絡),用嚟連接唔同主機上嘅容器,佢底層都係基於橋接同隧道技術。雖然佢處理嘅封包可能多咗一層封裝(Encapsulation),但最終喺每個節點嘅虛擬交換層面,依然要做 MAC位址 學習同轉送嘅決定。另外,network namespace(網絡命名空間)嘅普及,令到 software bridge 嘅角色更重要,因為佢要負責喺多個獨立嘅網絡命名空間之間做 訊框轉送,實現隔離同連接。

總括嚟講,理解 MAC地址轉送原理,就係理解點樣透過 學習 同 查表 呢個簡單而高效嘅機制,取代舊式 集線器 嘅盲目廣播,從而精明地管理 網段 之間嘅流量。無論你係用緊實體嘅 L2 交換器,定係用軟件工具設定緊 網絡橋接,呢個核心原理都係不變嘅。要做好 bridge management,就要識得監察同理解你個橋接器嘅 MAC表格 內容,同埋確保防止環路嘅協定(如 STP)有正確運行,咁先可以保證成個 數據鏈路層 嘅通訊又穩定又暢順。

About橋接器Professional illustrations

軟件橋接實戰設定教學

好啦,講完理論,係時候落手落腳教大家點樣實際設定一個software bridge。喺2026年嘅今日,無論你係想將部舊電腦變成一個L2 交換器,定係想深入管理Docker容器網絡,識得用軟件設定橋接器都係非常實用嘅技能。我哋會主要用Linux系統做例子,因為佢嘅網絡工具最強大,而且Docker同container技術都係建基於此。

首先,你要知道而家設定software bridge主要有兩套主流工具:經典嘅bridge-utils(即係brctl命令)同新一代更強大嘅iproute2套件(主要用ip link同ip netns)。雖然bridge-utils簡單易明,但iproute2先係未來,佢同Linux kernel整合得更好,功能更全面,特別係處理network namespace同veth pair呢啲現代虛擬化技術。所以今次我哋會側重講iproute2嘅方法。

假設你想將部Linux主機嘅兩個實體網卡(例如eth0同eth1)橋接起來,等佢哋變成同一個碰撞域同網段。第一步係創建個橋接介面。你可以用命令 sudo ip link add name br0 type bridge 來創建一個名叫br0嘅橋接器。創建完之後,記得要啟動佢:sudo ip link set br0 up。跟住,就要將兩個實體網卡「放入」呢個橋裏面,記住,放入橋之前,唔好俾佢哋自己拎IP地址,因為而家應該由個橋(br0)來代表成個網絡橋接段出去拎IP。所以你要先將eth0同eth1設為promiscuous模式並啟動,然後用 sudo ip link set eth0 master br0 同 sudo ip link set eth1 master br0 將佢哋掛上去。最後,你只需要為br0呢個介面配置一個IP地址(例如用DHCP或者手動設定),咁樣,所有經過eth0同eth1嘅Ethernet frame,就會由br0根據MAC Table(即係轉發資訊庫)進行儲存轉發,完美實現一個透明嘅Transparent bridging。

講到Docker,佢本身就係用software bridge嘅大師。當你安裝完Docker,佢會自動創建一個叫docker0嘅橋接介面。呢個docker0就係所有默認網絡下容器嘅網絡橋接中心。每當你運行一個container,Docker就會創建一對veth(虛擬以太網)設備,一頭放入容器所屬嘅network namespace,另一頭就連上docker0橋。咁樣,所有容器就通過呢個software bridge互相連通,並且可以經由主機嘅網絡出去。你可以用 ip link show 同 brctl show(如果裝咗bridge-utils)來查看docker0橋上面掛住幾多個veth設備,親眼見到個MAC表格點樣學習同記錄各個容器嘅MAC位址。

如果你想自定義Docker網絡,例如創建自己嘅橋接網絡,命令好簡單:docker network create --driver bridge my_bridge。之後你運行容器時用 --network my_bridge,個容器就會連去你自定義嘅橋而唔係默認嘅docker0。呢種自定義橋喺管理多個應用網段、隔離流量方面非常有用。對於更複雜嘅多主機容器通訊,Docker仲提供overlay network驅動程式,呢種技術本質上係喺底層物理網絡之上,再建立一個虛擬嘅數據鏈路層網絡,等唔同主機上嘅容器可以好似喺同一個大L2 交換器下面一樣直接通訊,背後嘅原理就涉及更複雜嘅封裝同轉發資訊庫分發。

進階啲講,用iproute2配合network namespace,你可以自己手動模擬出成個Docker嘅網絡環境,加深理解。步驟大概係:先創建兩個network namespace(當係兩個容器),例如ns1同ns2。然後創建兩對veth,將每對veth嘅一頭分別放入ns1同ns2,另一頭就留喺主機嘅默認namespace。跟住,創建一個software bridge(例如mybr0),將留喺主機嗰兩頭veth掛上呢個橋。最後,分別喺兩個namespace裏面為佢哋嘅veth介面配置IP並啟動。完成之後,你喺ns1裏面ping一下ns2嘅IP,你會發現係通嘅!整個過程,個橋接器就默默噉學習兩個namespace裏面虛擬網卡嘅MAC位址,進行訊框轉送,完全體現咗OSI模型第二層嘅工作。過程中,你亦可以透過 bridge fdb show(forwarding database)來查看個橋學到嘅MAC地址表,或者用 ip netns exec ns1 arp -a 來睇下個namespace嘅ARP緩存,非常之直觀。

最後提一提,喺設定複雜橋接環境時,一定要留意Spanning tree protocol (STP)。尤其係當你手動連接多個software bridge,或者網絡有環路(loop)風險時,STP就非常重要,佢可以防止廣播風暴癱瘓成個網絡。用iproute2設定橋時,可以用 ip link set dev br0 type bridge stp_state 1 來開啟STP功能。雖然簡單嘅實驗環境可能唔需要,但係一旦將你設定嘅橋接駁到實體生產網絡,呢個設定就可能救你一命。

總括來講,軟件橋接實戰設定嘅核心,就係理解點樣用工具(iproute2或bridge-utils)將多個網絡介面(無論係實體定虛擬嘅veth)邏輯上綁成一個,讓佢哋工作喺OSI model嘅數據鏈路層,透過維護MAC Table來智能轉發Ethernet frame。由最基本嘅合併網卡,到管理Docker容器網絡,再到手動用network namespace搭建複雜測試環境,掌握呢套技能,你對現代網絡橋接嘅理解同控制力就會大大提升。

AboutmodelProfessional illustrations

Docker橋接網絡狀態檢查

好啦,而家我哋講到 Docker 橋接網絡狀態檢查呢個實際操作環節。好多香港嘅 DevOps 或者系統管理員,起好個 Docker network bridge 之後,以為就大功告成,但其實個 software bridge 背後嘅狀態,先至係影響你啲 container 通唔通到嘅關鍵。唔好剩係識用 docker ps 睇容器狀態,識得深入檢查個橋接網絡,先至係高手。咁點樣入手呢?我哋可以由淺入深,用幾種唔同嘅工具同角度去睇清楚。

首先,最直接嘅方法就係用返 Docker 自家嘅命令。你可以用 docker network inspect bridge 呢個指令,去詳細睇吓預設嘅 docker0 橋接器嘅設定同狀態。佢會顯示個橋嘅 IP 網段、MAC 位址、連接咗邊啲容器,仲有佢用緊咩驅動程式(例如係 bridge 定係更新嘅 ipvlan)。呢個係一個好嘅起點,可以幫你確認基本設定有冇錯,例如個 network segments 會唔會同你公司內網撞咗 IP 範圍。但係,呢個指令顯示嘅資訊,某程度上係 Docker 抽象化咗俾你睇嘅高層資訊,如果你想深入 OSI 模型 嘅 數據鏈路層 去睇個 橋接器 實際點樣做 packet forwarding,咁就要落到去 Linux 系統層面。

因為 Docker 嘅 bridge network 本質上就係一個由 Linux kernel 建立嘅 software bridge,所以一定要識用 Linux 嘅網絡工具。到 2026 年,iproute2 套件已經係絕對嘅主流,以前嘅 ifconfig 同 brctl(bridge-utils)真係可以放埋一邊喇。檢查橋接狀態,我哋主要用 ip 命令。你可以用 ip link show 睇吓有冇 docker0 或者你自己創建嘅橋接介面,個 state 係咪 UP。跟住,關鍵嚟喇,用 bridge 呢個 iproute2 入面嘅子命令。打 bridge link show 或者 bridge fdb show(FDB 就係 Forwarding Information Base,即係我哋成日講嘅 MAC Table),你可以直接睇到個橋接器學習到嘅 MAC 位址 表。

呢個 MAC 表格 就係成個 透明橋接 (Transparent bridging) 嘅靈魂。佢記錄咗每個 MAC 位址 係透過橋接器上邊個端口(即係邊條 veth 虛擬設備)學返嚟。當一個 Ethernet frame 要轉發時,個橋就會查呢個表,如果搵到目標 MAC,就只會將個訊框送去對應端口,唔會亂咁廣播,咁就有效分隔咗 碰撞域。如果你發現個表係空,或者某個容器嘅 MAC 地址冇出現喺表度,咁就可能代表有 數據鏈路層 嘅連接問題,或者個橋嘅學習功能有古怪。另外,用 bridge mdb show 可以睇多播嘅轉發資料庫,對於某啲服務發現協議都好有用。

對於更複雜嘅多橋接器環境,特別係你自己手動用 ip link add name br0 type bridge 呢類方式創建嘅橋,就要留意 生成樹協議 (Spanning Tree Protocol, STP) 嘅狀態。STP 係用嚟防止網絡出現環路,導致 broadcast storm 拖垮成個網絡。你可以用 bridge stp show 嚟睇吓個橋有冇開 STP 功能,同埋佢嘅狀態(如 forwarding, blocking, learning)。雖然簡單嘅 Docker 單橋環境好少會撞環路,但如果你將多個物理或虛擬橋接器連接起嚟,又或者用緊 overlay network 做多主機網絡,了解 STP 狀態就好重要。記住,一個處於 blocking 狀態嘅端口係唔會轉發數據架,呢個就係好多時網絡唔通嘅隱藏原因。

最後,仲有一個進階但好重要嘅概念:network namespace。Docker 每個容器其實都運行喺自己獨立嘅網絡命名空間裏面,而個 橋接器 同主機嘅 veth 設備頭就喺主機嘅默認命名空間。你可以用 ip netns list 嚟列出所有命名空間(不過 Docker 默認唔會咁易顯示,要手動 link 一 link),再用 ip netns exec

About數據鏈路層Professional illustrations

橋接器不足與解決方案

講到橋接器嘅不足,好多時都係同佢嘅基本設計同應用場景有關。傳統嘅Network bridge,即係我哋成日講嘅L2 交換器嘅前身,主要喺OSI模型嘅數據鏈路層(Data Link Layer)做嘢,負責根據MAC Table(轉發資訊庫)去轉發Ethernet frame。佢嘅好處係可以分隔碰撞域,但弊處亦都好明顯。首先,純粹嘅橋接器處理能力有限,當網絡流量好大或者MAC位址數量暴增時,個MAC表格可能會好快爆滿,或者查表速度跟不上,導致packet forwarding出現延遲甚至掉包。呢個就係點解後嚟L2 交換器會成為主流,因為佢用更高效嘅硬件去處理訊框轉送。

另一個大問題係網絡迴圈。喺一個複雜嘅網段入面,如果有多個橋接器互相連接,好容易形成廣播風暴。雖然有Spanning tree protocol (STP) 呢個救星去阻塞某啲埠、防止迴圈,但STP本身都有缺點。例如,收斂時間可能較長,喺收斂期間網絡會唔穩定;而且,被STP阻塞咗嘅鏈路等於浪費咗,冇辦法做負載均衡。所以,後來有咗RSTP、MSTP等改良版,但設定同管理上都係一種負擔,對於唔熟network bridge管理嘅朋友來講,真係幾頭痛。

咁嚟到2026年,特別係Docker同容器化技術大行其道,橋接器嘅不足又呈現出新嘅面貌。Docker預設會用docker0呢個software bridge來連接容器同主機網絡。但係,當你嘅container數量一多,所有容器都喺同一個網段,靠docker0呢個橋接器去做轉發,首先會遇到廣播問題,其次係冇咗網絡隔離,安全性同管理都成問題。而且,docker0嘅功能相對簡單,對於需要複雜網絡策略嘅應用就唔夠用。

咁有咩解決方案呢?我哋可以從幾個層面去睇。首先,喺傳統實體網絡或者虛擬化環境,如果你仲用緊好基本嘅橋接器,升級去功能更強嘅L2 交換器係最直接嘅方法。而家嘅交換器MAC Table容量大,轉發速度快,仲有各種進階管理功能。如果係因為STP問題搞到網絡唔穩定,可以考慮改用Layer 3路由去減少對透明橋接嘅依賴,又或者深入研究同正確設定STP嘅進階版本。

其次,喺Linux系統入面,我哋可以用iproute2套件入面嘅ip link同bridge命令,又或者舊啲嘅bridge-utils,去建立同管理更靈活嘅software bridge。呢啲工具可以幫你手動設定MAC表格、管理埠狀態,甚至結合network namespace同veth(虛擬以太網設備)去建立完全隔離嘅網絡環境。例如,你可以為每一組應用建立獨立嘅network namespace,然後用自己建立嘅software bridge將佢哋連接起來,咁樣就可以做到比Docker預設更好嘅網絡分隔同控制。

至於容器網絡方面,解決docker0限制嘅方法就更多。一個常見做法係完全唔用Docker嘅預設網絡,轉用自定義嘅bridge network。喺Docker入面,你可以用docker network create命令建立一個新嘅橋接網絡,呢個網絡背後其實都係一個Linux bridge,但佢提供咗內置嘅DNS解析同更好嘅容器間通訊控制。呢個方法已經可以解決基本嘅隔離同管理問題。

對於更大規模、需要跨主機通訊嘅容器集群,就要用到overlay network技術。Overlay network可以喺底層網絡之上建立一個虛擬網絡層,讓唔同主機上嘅容器好似喺同一個本地網絡一樣通訊。Docker Swarm或者Kubernetes(例如透過Flannel、Calico等CNI插件)都提供咗強大嘅overlay network支援。呢啲方案解決咗單一橋接器嘅擴展性限制,同埋跨主機網段嘅通訊問題,成為咗2026年容器化部署嘅標準配置。

最後,無論你用咩方案,記住橋接器管理嘅核心都係嗰幾樣:MAC位址學習同老化時間設定、STP嘅正確配置以防迴圈、同埋定期監察轉發資訊庫嘅狀態。而家好多software bridge同網絡管理工具都有好詳細嘅監控同日誌功能,善用呢啲工具,你就可以及早發現係咪有MAC表格溢出或者異常嘅廣播流量,從而避免網絡性能下降。總而言之,了解橋接器嘅不足,只係第一步,更重要嘅係根據你2026年嘅實際環境,選擇同實施最啱用嘅解決方案,先至可以確保你嘅網絡橋接又穩定又高效。

AboutL2 交換器Professional illustrations

2026年橋接技術新趨勢

講到2026年橋接技術嘅新趨勢,我哋首先要認清一個事實:傳統嘅Network bridge(橋接器)概念,即係喺OSI模型嘅數據鏈路層(Data Link Layer)運作、負責分隔碰撞域同埋根據MAC表格(MAC Table)做訊框轉送嘅硬件設備,雖然基礎原理冇變,但係應用場景同技術實現已經發生咗翻天覆地嘅變化。以前我哋可能仲會講緊點樣用bridge-utils或者iproute2去設定一個software bridge,又或者點樣優化Spanning tree protocol(STP)來防止網絡環路。但係嚟到2026年,橋接技術嘅重心已經完全傾斜咗去雲原生同高度自動化嘅環境。最明顯嘅趨勢就係,橋接器嘅角色已經由實體L2 交換器,大量轉移到虛擬化同容器化平台入面,成為構建靈活網絡橋接嘅核心組件。

例如而家好少會有人由零開始手動設定一個Transparent bridging,反而係透過Docker呢類容器平台,或者係Kubernetes嘅CNI(Container Network Interface)插件,自動化咁創建同管理橋接網絡。好似docker0呢個預設嘅軟件橋接(software bridge),雖然依然係一個經典例子,但係2026年嘅趨勢係更多樣化同埋更隱藏化。開發者同系統管理員而家更關心點樣利用veth(虛擬以太網設備對)同network namespace(網絡命名空間)呢類底層技術,去構建更安全、隔離得更好嘅容器網絡。橋接喺呢度嘅作用,就係將唔同嘅network namespace或者容器(container)連接喺同一個網段入面,等佢哋可以直接用MAC位址通訊,同時又同宿主機或者其他網絡網段隔離開。呢種網絡橋接方式,對於微服務架構嚟講係不可或缺嘅。

另外一個大趨勢就係Overlay network(覆蓋網絡)嘅普及,呢種技術其實可以理解為一種高階嘅、跨越底層網絡嘅橋接。佢哋會喺現有嘅網絡(Underlay)之上,通過隧道封裝(例如VXLAN)建立一個虛擬嘅數據鏈路層網絡,等分散喺唔同物理位置嘅容器或者虛擬機,好似連接喺同一個巨型嘅虛擬L2 交換器上一樣。2026年,隨著混合雲同多雲部署成為常態,Overlay network嘅管理同效能優化就變得更加關鍵。橋接技術喺呢度嘅體現,就係點樣高效噉學習同散佈MAC位址,點樣喺大規模動態環境下維護個轉發資訊庫(Forwarding Information Base),同埋點樣減少隧道封裝帶來嘅額外開銷。傳統嘅STP喺呢啲大規模虛擬網絡入面已經唔夠用,取而代之嘅係更多基於控制器或者分散式路由協議(如BGP EVPN)嘅解決方案,嚟實現更快速嘅收斂同更佳嘅擴展性。

講到橋接設定(bridge configuration)同管理,2026年嘅主流已經係「策略驅動」同「聲明式」設定。冇人再會逐行命令去寫死個MAC表格或者設定埠口。取而代之,係透過YAML檔案或者圖形化策略介面,去聲明「呢組容器需要喺同一個二層網絡入面」,然後底層嘅網絡插件(例如Calico嘅VXLAN模式、Flannel嘅host-gw模式)就會自動幫你實現所需嘅橋接同封包轉發(packet forwarding)邏輯。Bridge management工具亦都更加智能化,可以實時監控虛擬橋接嘅流量模式、自動偵測異常嘅Ethernet frame轉發行為,甚至預測碰撞域可能出現嘅潛在問題,雖然喺交換網絡入面碰撞域已經好少見,但喺某啲特定虛擬化場景下依然需要關注。

最後,我哋亦都要留意到,邊緣計算嘅興起帶嚟咗橋接技術嘅輕量化演進。喺資源有限嘅邊緣設備上運行容器,需要極致輕量同高效嘅軟件橋接方案。呢啲方案可能會簡化甚至繞過一啲傳統橋接器嘅完整功能,例如用更精簡嘅MAC位址學習算法,或者針對特定嘅、可預測嘅流量模式去優化儲存轉發(store and forward)嘅流程。總括嚟講,2026年嘅橋接技術新趨勢,就係從「可見嘅網絡設備」走向「不可見嘅網絡基礎設施」,從手動設定走向策略驅動,從連接實體網段走向編排虛擬化、容器化嘅世界。理解佢嘅核心原理(依然離不開OSI模型第二層同MAC表格)固然重要,但係更要識得點樣喺雲原生嘅生態入面,運用呢啲演化咗嘅橋接概念去設計同解決問題。

AboutTableProfessional illustrations

Alpine Linux容器橋接設定

好,等我哋深入講下喺Alpine Linux入面點樣設定容器橋接。Alpine因為輕量同安全,係好多Docker容器嘅基礎映像,但要喺Alpine容器入面直接設定或管理network bridge,個情境有啲特別。通常我哋唔會喺容器入面行一個完整嘅橋接器,而係個容器本身已經透過宿主機嘅software bridge(例如docker0)連接到外部網絡。不過,如果你係用Alpine做一個特化嘅網絡容器(例如做監控或者自建路由),又或者你想喺Alpine宿主機上設定橋接嚟管理容器網絡,咁就需要手動配置。

首先,你要明白個基礎概念。一個network bridge,其實就係一個根據OSI模型裡面數據鏈路層(即係第二層,L2)嚟運作嘅設備。佢嘅功能同一個L2 交換器好相似,主要係睇Ethernet frame嘅MAC位址嚟做packet forwarding。當一個訊框到達橋接器,佢會檢查個來源MAC地址,然後更新自己內部嘅MAC Table(亦叫轉發資訊庫)。之後,佢會睇目標MAC地址,如果個地址喺表格度搵到,就會將個訊框轉送去對應嘅端口;如果搵唔到,就會用儲存轉發方式廣播去所有其他端口(除咗來源端口)。呢個過程就叫做Transparent bridging,對於連接嘅設備嚟講係透明嘅,好似大家喺同一個碰撞域裡面一樣。呢個機制對於連接唔同network segments或者網段好有用,可以令到多個網絡設備好似喺同一個本地網絡裡面溝通。

咁點樣喺Alpine Linux裡面設定呢?Alpine嘅核心已經支援橋接功能,但你需要安裝一啲工具。最傳統係用bridge-utils套件裡面嘅brctl命令,不過而家更主流同強大嘅係用iproute2套件裡面嘅ip命令。假設你係喺Alpine宿主機上做設定,首先用apk安裝所需工具:apk add iproute2 bridge-utils。安裝好之後,你就可以用ip link同brctl呢類命令嚟操作。例如,你想創建一個叫做br-containers嘅軟件橋接,可以用命令ip link add name br-containers type bridge。跟住要啟動呢個橋接介面:ip link set dev br-containers up。到呢一步,個橋接已經存在,但係未連接任何實際網絡介面,等於一個空嘅L2 交換器。

下一步就係將物理或者虛擬介面連接到呢個橋接度。如果你係想用嚟連接容器,通常會用到veth(虛擬以太網)對呢個概念。一個veth對就好似一條虛擬嘅網線,兩頭分別插喺兩個唔同嘅network namespace度。例如,你可以創建一對veth,將一端放入容器嘅網絡命名空間,另一端就加入宿主機嘅br-containers橋接度。咁樣,所有連接去同一個橋接嘅容器,就可以透過個橋接器嘅MAC Table互相直接通訊,好似喺同一個網段裡面。呢個設定方法,其實就係Docker自己個docker0橋接背後嘅原理。Docker引擎自動幫你處理晒創建橋接、veth對同分配網絡命名空間呢啲步驟。

不過,當你個網絡拓撲複雜起嚟,有機會出現環路。為咗防止廣播風暴,就需要用到Spanning tree protocol(STP)。STP會自動偵測網絡裡面嘅環路,然後阻塞一啲端口,確保數據幀唔會無限循環。用brctl可以睇到同管理STP狀態,例如brctl stp br-containers on就可以開啟呢個功能。喺設定容器橋接時,如果係簡單測試環境可能唔需要開STP,但係如果係生產環境或者有多條冗餘路徑,就強烈建議開啟。

最後,提一提點樣將呢個自訂橋接同Docker整合。Docker本身支援用家自訂橋接網絡,你唔使喺Alpine裡面手動用ip命令設定晒所有嘢。你可以用docker network create -d bridge my-alpine-bridge嚟創建一個新嘅橋接網絡,Docker會自動喺背後設定好。然後你運行Alpine容器時,用--network my-alpine-bridge就可以將容器連接到呢個自訂橋接。咁樣做嘅好處係,管理上更乾淨,而且可以享受到Docker內置嘅DNS服務發現功能,容器之間可以用名嚟互相訪問。當然,如果你嘅需求係要極度精細咁控制數據鏈路層嘅行為,例如調整轉發資訊庫嘅老化時間,或者要設定更複雜嘅overlay network底層,咁直接喺Alpine系統層面用iproute2同bridge-utils落手設定,會畀到你最大嘅靈活性。記住,無論用邊種方法,最終目的都係要將容器嘅網絡流量,透過一個高效同可控嘅橋接器,引導到正確嘅網段入面。

AboutSpanningProfessional illustrations

多網段橋接配置技巧

講到多網段橋接配置技巧,我哋首先要搞清楚個核心概念:Network bridge(網絡橋接器)本質上係一個喺OSI模型嘅數據鏈路層(即係第二層,L2)運作嘅設備,主要功能就係將唔同嘅網絡段(network segments)連埋一齊,令佢哋喺邏輯上變成同一個碰撞域,但同時又可以分隔廣播域。簡單嚟講,佢就好似一個聰明嘅L2 交換器,會睇住MAC位址嚟做訊框轉送,而唔係好似集線器咁亂咁廣播。所以,當你要配置一個橋接器去連接多個網段(例如公司入面唔同部門嘅子網絡,或者係數據中心裡面嘅伺服器群),你唔可以求其插線就算,一定要有啲技巧先至可以確保網絡又穩定又高效。

第一個重要技巧,就係要識得善用同管理好個MAC Table(MAC表格,亦即係轉發資訊庫)。個橋接器嘅智能,就全靠呢個表。佢會透過學習每個端口收到嘅Ethernet frame(以太網訊框)嘅來源MAC位址,然後建立一個對應表,知道邊個MAC地址嘅設備連住邊個端口。當要轉發數據時,就會查呢個表,如果搵到目標MAC,就只會將個frame送去對應端口,唔會影響其他網段,咁樣就大大減少咗不必要嘅流量。但係,當你處理多網段時,個MAC Table可能會好快爆滿,或者因為設備移動(例如虛擬機遷移)而變得過時。所以,我哋要定期檢查同埋可能調整個MAC地址老化時間。用bridge-utils或者新啲嘅iproute2工具套件時,你可以用指令去查看同埋調整呢啲設定,確保個轉發資訊庫保持準確同最新。

不過,將幾個網段橋接埋一齊,最大嘅風險就係形成網絡迴圈。想像下,如果你有兩個橋接器,佢哋之間有兩條或多條路徑連接住,數據frame就會喺網絡入面不停打轉,瞬間就會造成廣播風暴,成個網絡癱瘓。呢個時候,就必須要啟用Spanning tree protocol。STP嘅作用就好似一個網絡交通警,佢會自動偵測到迴圈,然後邏輯上阻塞某啲端口,令到所有設備之間只存在一條活躍嘅路徑,形成一個樹狀結構,冇咗迴圈。而家嘅網絡環境,多數會用快速版嘅RSTP或者MSTP。配置多網段橋接時,千祈唔好為咗貪方便或者以為網絡簡單就閂咗STP,尤其係當你喺唔知頭唔知路嘅情況下加多隻橋接器落去嘅時候,好易中伏。記得要檢查同統一各個橋接設備嘅STP模式同優先級設定。

跟住落嚟,我哋講下實際操作層面。而家好多人玩Docker或者各種container技術,其實已經日日同software bridge打交道。例如,Docker引擎默認就會創建一個叫docker0嘅軟件橋接器,所有冇特別指定網絡嘅容器,都會連到呢個橋上面,成為同一個網段。但係當你嘅應用複雜起嚟,可能需要容器分屬唔同嘅網段但又需要互相通訊,咁你就需要自己配置多網段橋接。你可以用iproute2嘅強大指令,手動創建多個軟件橋接器,然後用veth pair(虛擬以太網設備對)呢種虛擬「電線」,將容器放入唔同嘅network namespace(網絡命名空間)再連去指定嘅橋接器。呢個過程就好似喺現實世界拉線駁switch一樣,只係全部用軟件指令完成。例如,你可以創建一個橋叫br-department-a,另一個叫br-department-b,然後將相關嘅容器veth一端分別接入去,咁樣就實現咗喺同一部主機內分隔網段,但必要時又可以通過橋接器嘅儲存轉發特性,配合路由設定,讓佢哋有控制地通訊。

更高階一啲嘅情景,就係跨主機嘅多網段容器通訊,呢個時候就會用到overlay network(疊加網絡)。Overlay network本身就好似一個巨大嘅軟件橋接器,佢喺底層物理網絡之上,再建立一個虛擬嘅網絡層,將唔同主機上嘅容器連到同一個邏輯網段。佢嘅底層技術都可能涉及橋接、隧道同轉發資訊庫嘅分發。雖然配置呢類網絡通常由Kubernetes CNI或者Docker Swarm呢類編排工具幫你搞掂,但理解背後佢都係運用咗透明橋接嘅原理,只係規模同自動化程度高好多。作為管理員,你要識得點樣去監察呢啲虛擬橋接器嘅狀態、MAC學習情況,以及流量轉發是否正常。

最後俾多個貼士,無論你用硬件橋接器定係軟件橋接器,配置多網段時,一定要有清晰嘅規劃圖。畫低每個網段嘅IP範圍、預期連接嘅設備數量、以及網段之間需要嘅通訊流量模式。然後先至落手去設定。配置過程中,要充分利用bridge-utils裡面嘅brctl命令(雖然比較舊,但概念清晰)或者iproute2嘅ip link同ip addr命令去創建同管理橋接設備。記住,橋接係第二層嘅操作,所以唔使理IP,但係你駁好個橋之後,記得要喺橋接器接口本身或者接住嘅路由器/三層交換器上設定好正確嘅IP地址同路由,咁先可以實現網段間嘅三層通訊。總而言之,多網段橋接配置唔係魔法,只要跟實OSI模型,理解清楚數據鏈路層嘅透明橋接同儲存轉發原則,管理好MAC表格同防範迴圈,無論係實體環境定係虛擬化、容器化世界,你都可以將網絡打理得井井有條。

AboutSTPProfessional illustrations

Container跨橋連線測試

講到 Container 跨橋連線測試,我哋首先要搞清楚個「橋」係咩嚟。喺 Container 世界,特別係 Docker 環境入面,個預設嘅 bridge network(即係 docker0)就係一個典型嘅 software bridge。佢本質上係一個虛擬嘅 橋接器,作用同實體嘅 L2 交換器 好似,都係喺 OSI模型 嘅第二層,即係 數據鏈路層 做嘢。佢嘅任務就係根據 MAC Table(或者叫 轉發資訊庫)去轉發 Ethernet frame,等唔同嘅 container 可以喺同一個 網段 入面通訊,但同時又將佢哋隔離喺自己嘅 碰撞域 外面,效率高過古舊嘅 集線器 好多。

咁點樣做「跨橋」測試呢?呢個情境通常發生喺你想將兩個唔同嘅 network bridge,或者係 Docker 嘅自定義 bridge 同 host 嘅軟體橋接連埋一齊嘅時候。例如,你可能有一個用 bridge-utils 或者係 iproute2 指令 set 起嘅 software bridge(叫佢做 br-test),然後你想將一啲 container 接上去,同本身喺 docker0 bridge 上面嘅 container 通訊。呢個時候,你就要理解點樣透過 veth(Virtual Ethernet Pair)呢對虛擬線纜,將個 container 嘅 network namespace 接駁去另一個 bridge 上面。個過程就好似將一部電腦嘅網線,由一個舊 switch 掹出嚟,插去一個新 switch 度,但全部喺軟體層面完成。

實際測試步驟,你可以跟住咁做。首先,用指令去 create 一個新嘅 Linux bridge,例如 ip link add name br-test type bridge,然後將佢 bring up。跟住,你要將個 container 由預設嘅 docker0 隔離出嚟,其中一個方法係用 --network=none 去起個新 container,等佢一開始唔接入任何網絡。之後,就係關鍵嘅接線步驟:喺 host 度 create 一對 veth,一端放入個 container 嘅 network namespace 入面,另一端就掛上你新建立嘅 br-test bridge。咁樣,個 container 就成功接駁咗去 br-test 呢個新嘅 橋接器 上面啦。

接好線之後,跨橋連線測試先正式開始。你要喺接駁去 br-test 嘅 container 入面,試吓 ping 一吓仲喺 docker0 上面嘅其他 container IP。好大機會係 ping 唔通嘅,因為兩個 network bridge 本身係獨立嘅 網段,佢哋之間冇路徑互通,情況就好似兩部獨立嘅 L2 交換器 冇用線連埋一樣。要讓佢哋通到,你就需要設定一啲路由或者更高層次嘅連接。一個常見嘅做法係喺 host 上面設定適當嘅路由規則,或者更直接啲,將兩個 bridge 用另一對 veth 或者直接將一個 bridge 嘅介面加入另一個 bridge(即係 bridge of bridge)嚟連接,不過後者設定上要小心處理 Spanning tree protocol (STP) 嘅問題,避免形成網絡環路。

喺測試過程中,你一定要識得用工具去監察同驗證。例如用 brctl show(如果裝咗 bridge-utils)或者 ip link show master

最後都要提一提,而家係 2026 年,直接用 Docker 預設嘅 bridge 做複雜跨橋場景已經唔係最流行,好多時會直接用 Docker 提供嘅 overlay network 去做跨主機容器通訊,或者用第三方案例如 Calico、Flannel 呢類 CNI 插件,佢哋底層都係用咗橋接、路由或者隧道技術。不過,親手做一次呢種底層嘅 Container跨橋連線測試,對於理解點樣由 Transparent bridging 到 network namespace 嘅整個數據包點樣被 儲存轉發,點樣被交換,有住不可代替嘅教育意義。當你清楚呢套底層邏輯之後,無論日後遇到咩高階網絡插件出問題,你都會有更強嘅除錯能力,知道從邊度落手去捉蟲。

AboutTransparentProfessional illustrations

Domain Name解析故障排除

講到 Domain Name 解析出問題,好多時我哋會第一時間諗起 DNS server 設定或者 hosts 檔案,但如果你個環境入面有用到 network bridge(網絡橋接器),特別係 software bridge 或者 Docker 裡面嘅 docker0 bridge,咁就真係要落多兩錢肉緊去睇睇。點解?因為一個 bridge 嘅作用,就係喺 OSI 模型 嘅 數據鏈路層(即係第二層,L2)將唔同嘅 network segments 連接埋一齊,佢係靠學習同維護一張 MAC Table(或者叫 轉發資訊庫)來決定點樣轉發 Ethernet frame。如果呢個橋接過程有乜差池,就算你部機嘅 DNS 設定完全正確,個封包都可能去唔到正確嘅閘道或者 DNS server 度,導致解析失敗。

舉個實際例子,假設你喺 2026 年嘅今日,用緊 Docker 去行幾個 container,而 Docker 預設會建立一個叫 docker0 嘅 software bridge。每個 container 會透過一對 veth(虛擬以太網卡)接上呢個橋。當 container 裡面個應用程式要解析 domain name,佢會發出一個 DNS 查詢封包。呢個封包會由 container 嘅 network namespace 出發,經過 veth pair 進入 host 嘅 bridge。個 bridge 嘅工作就係睇吓個封包嘅目的地 MAC 位址,然後對照自己個 MAC 表格,決定應該從邊個 port(即係邊隻接住嘅 veth 或者實體網卡)轉發出去。如果個 MAC Table 入面冇記錄,或者記錄唔啱(例如因為 STP 嘅收斂未完成,或者某條 link 嘅狀態唔穩定),個封包就可能會被錯誤地 儲存轉發 去錯嘅介面,甚至被丟棄,結果就係 container 裡面 ping 唔到 domain,話你聽「名稱解析失敗」。

所以,當你遇到 Domain Name 解析唔到,而環境又涉及 網路橋接,可以跟住以下步驟去 故障排除: 第一步,檢查 bridge 嘅狀態同設定:用 iproute2 套件裡面嘅 ip link show 同 bridge link show 指令,睇吓個 bridge(例如 docker0 或者你用 bridge-utils 手動建立嘅橋)係咪處於 UP 狀態,所有接上去嘅介面(包括 veth 同實體網卡)係咪都正常。記得要確認個 bridge 有冇正確嘅 IP 地址同 subnet 設定,因為好多時 host 會作為 bridge network 嘅閘道,如果 bridge 自己個 IP 唔啱,container 就出唔到去。 第二步,深入檢查 MAC Table 同轉發邏輯:用指令 bridge fdb show(顯示 forwarding information base)去睇清楚個橋學習到啲咩 MAC 位址,同埋每個 MAC 地址係綁定喺邊個介面。你要確保你部 container 嘅 veth 介面嘅 MAC 地址,同你想去嘅目的地(例如 host 嘅實體網卡或者預設閘道)嘅 MAC 地址,都正確無誤地喺張表裡面。有時因為網絡拓撲變化(例如有 L2 交換器 接咗入嚟),或者 Spanning tree protocol 喺度重新計算路徑,會令到張表一時未更新,造成短暫嘅解析失敗。你可以嘗試喺 host 度用 tcpdump 或者類似工具 capture 橋上面嘅 Ethernet frame,睇吓個 DNS 查詢 request 有冇離開到個橋,同埋個 reply 有冇返到嚟。 第三步,留意網絡隔離與 namespace 嘅影響:Docker 或者其它容器平台嘅 network namespace 設計,本身就係一種網絡隔離。你要確保個 container 所屬嘅 network namespace 能夠透過個 bridge 同外界溝通。特別係當你用到更複雜嘅 overlay network 去做多 host 容器通訊時,Domain Name 解析可能牽涉到 overlay 網絡裡面嘅內建 DNS 服務。呢個時候,問題就可能唔係喺個 橋接器 嘅轉發功能,而係 overlay 網絡嘅路由或者內建 DNS 服務嘅健康狀態。你要檢查吓係咪所有需要通訊嘅 網段 都正確地被橋接或者路由。

總而言之,Domain Name解析故障排除 喺有 網絡橋接 嘅環境下,絕對唔可以只係睇 /etc/resolv.conf。你要成個 數據鏈路層 嘅路徑去思考:個 DNS 查詢封包有冇成功離開個 碰撞域?個 透明橋接 嘅過程有冇因為 MAC Table 錯亂而將個 訊框轉送 去第二度?尤其係喺 2026 年,微服務同容器化更加普及,software bridge 嘅應用隨處可見,由簡單嘅 docker0 到複雜嘅 bridge configuration 用於分隔 網段,理解同識得檢查 bridge management 嘅各項狀態,已經係一個 IT 人必備嘅技能。下次再遇到解析唔到,記得唔好淨係識得 nslookup,望多眼個 bridge 嘅世界,可能就會搵到問題嘅根源。

AboutDockerProfessional illustrations

Bridge-utils工具實用指南

Bridge-utils工具實用指南

講到喺Linux系統度設定一個network bridge,唔少資深嘅系統管理員第一時間都會諗起bridge-utils呢套經典工具。雖然去到2026年,好多新派嘅做法會直接用iproute2套件裡面嘅ip link指令去處理bridge configuration,但係bridge-utils因為佢嘅指令(主要係brctl)夠直觀、易上手,依然有唔少捧場客,尤其係一啲需要快速設定或者維護舊有系統嘅場合。簡單嚟講,你可以將brctl理解為一個用家友善嘅控制台,幫你管理系統入面啲software bridge。咁到底點樣用呢套工具呢?等我哋一步步嚟睇下。

首先,你要知道點樣安裝。喺大多數主流嘅Linux發行版,例如Ubuntu或者CentOS,你都可以用套件管理員好簡單咁安裝。安裝好之後,核心指令就係brctl。最基本嘅操作,就係bridge management裡面嘅「增、刪、查、改」。例如,你想建立一個新嘅橋接器,個名叫br-lan,指令就係brctl addbr br-lan。呢個指令會喺系統度創建一個虛擬嘅橋接器介面,佢嘅角色就好似一個L2 交換器,會根據MAC Table(或者叫轉發資訊基)去決定Ethernet frame要轉送去邊個端口。建立咗個橋之後,你可以用ip link set br-lan up將佢啟動。跟住落嚟,就要將啲實體嘅網絡介面卡(例如eth0、eth1)或者虛擬介面(例如veth)加入去呢個橋度,指令係brctl addif br-lan eth0。咁樣,eth0就變成咗橋接器嘅一個端口,所有經過eth0嘅訊框轉送都會交由br-lan呢個橋接器去處理。

一個好實際嘅應用例子,就係用嚟整合多個network segments。想像你屋企有兩部舊嘅電腦,各自插住一張網卡,你想佢哋好似連住同一個集線器咁可以直接互通,但又唔想真係買個硬件交換器。呢個時候,你就可以喺一部安裝咗Linux嘅主機(例如一部Raspberry Pi)度,用bridge-utils將兩張實體網卡(eth0同eth1)加入同一個橋接器。咁樣一來,呢部Linux主機就變成一個透明嘅網路橋接裝置,會負責喺數據鏈路層(即係OSI模型嘅第二層)幫兩部電腦轉發數據包,將兩個碰撞域合併。佢會學習同記錄每部電腦嘅MAC位址,然後建立MAC表格,之後嘅通訊就會根據個表嚟做儲存轉發,效率遠比舊式集線器高。

當然,bridge-utils嘅功能唔止咁簡單。對於複雜啲嘅網絡環境,防止網絡環路係好重要。呢個時候,Spanning tree protocol (STP) 就出場喇。brctl可以好容易咁為你建立嘅橋接器啟用STP,指令就係brctl stp br-lan on。啟用咗之後,個橋接器就會同網絡裡面其他支援STP嘅交換器溝通,自動阻塞一啲會構成環路嘅端口,確保網絡拓撲係一個樹狀結構,避免廣播風暴。呢個功能對於構建一個有冗餘鏈路嘅Transparent bridging環境係不可或缺嘅。你可以用brctl showstp br-lan嚟查看個橋接器嘅STP狀態,睇下邊個端口處於轉發(forwarding)或者阻塞(blocking)狀態。

雖然我哋介紹緊bridge-utils,但都不得不提下現代Linux網絡設定嘅趨勢。由iproute2套件提供嘅ip指令,功能更加強大同統一,可以處理network namespace、veth配對等更複雜嘅虛擬化網絡設定。而且,好似Docker呢類容器技術,佢默認建立嘅docker0橋接器,背後都係用緊Linux kernel嘅bridge模組,但Docker自己就有佢一套管理方式。當你要建立跨主機嘅overlay network嚟連接唔同主機上嘅container時,通常會用更高層次嘅工具(例如Docker Swarm或者Kubernetes嘅CNI插件),而唔會直接落手落腳用brctl。不過,當你要排查問題,例如想睇下docker0橋接器上面連住咗幾多個veth端口,或者想檢查吓MAC表格嘅學習情況,brctl show br-lan同brctl showmacs br-lan呢類指令依然係非常直接同有用嘅診斷工具。

最後俾啲實用建議大家。如果你係新手,想理解網絡橋接嘅基本概念,用bridge-utils嘅brctl嚟做實驗係一個極佳嘅起點,因為指令簡單明瞭。但係如果你計劃構建一個新嘅、需要自動化或者同雲原生工具鏈整合嘅系統,例如係管理大量container網絡,咁你就應該花時間去學習iproute2(ip link, ip netns)同埋現代網絡虛擬化嘅概念。另外,要記住,無論你用邊套工具,最終都係喺配置Linux kernel嘅網絡模組,所以了解背後原理—例如OSI model第二層點樣工作、轉發資訊庫點樣建立同維護、packet forwarding嘅流程—先係最重要。工具只係手段,清晰嘅網絡知識先係解決問題嘅根本。

AboutbridgeProfessional illustrations

軟件橋接運作流程圖解

好啦,而家我哋就深入啲,用流程圖解嘅角度,拆解吓軟件橋接(software bridge)到底係點樣運作嘅。你當佢係一個虛擬嘅橋接器,唔使買實體硬件,用軟件就模擬到L2 交換器嘅功能,主要就係喺OSI模型嘅第二層,即係數據鏈路層(Data Link Layer)做嘢。佢嘅核心任務,就係將唔同嘅網絡段(network segments)連埋一齊,並且聰明地管理MAC位址,決定啲Ethernet frame(乙太網訊框)要轉送去邊。

首先,你要想像一個最基本嘅場景:例如你用緊 bridge-utils 或者 iproute2 呢啲工具,喺 Linux 系統度建立一個軟件橋。個流程通常係咁嘅:

- 建立虛擬橋接介面:你用指令(例如 brctl addbr br0 或者 ip link add name br0 type bridge)建立一個虛擬嘅橋接介面,例如叫 br0。呢個 br0 就係你個軟件橋嘅「大腦同中央車站」。

- 將實體或虛擬介面接入橋:跟住,你會將一啲網絡介面「掛」上去呢座橋度。呢啲介面可以係實體嘅 Ethernet 卡(例如 eth0),亦可以係虛擬嘅 veth(Virtual Ethernet) pair 嘅一端。呢個步驟就好似將幾條村落(網段)嘅道路,駁上同一座橋嘅入口。

- 啟動並設定橋接介面:啟動個橋,並設定 IP 地址(如果需要的話)。呢個時候,個軟件橋就會開始運作,監聽所有連接住佢嘅介面上面流經嘅數據訊框。

咁到底個「運作流程」係點呢?我哋跟住一個數據訊框(frame)嘅腳步睇吓:

第一步:學習(Learning) 當第一個數據訊框從連接住橋嘅某個介面(例如 vethA)進入軟件橋時,個橋會立即做一個好重要嘅動作:學習。佢會拆開個訊框嘅標頭,睇吓個來源MAC位址係咩,然後將「vethA 介面對應呢個 MAC 位址」呢條記錄,寫入佢內置嘅 MAC Table(亦叫轉發資訊庫 - Forwarding Information Base)。呢個過程就好似個橋記低咗:「哦,呢個 MAC 位址嘅裝置,係喺 vethA 呢條村路過嚟嘅。」呢個表格係動態嘅,記錄通常有時間性,耐冇見嘅位址就會被刪除,保持表格精簡。

第二步:轉發或過濾(Forwarding/Filtering) 跟住,個橋會睇吓個訊框嘅目標 MAC 位址。佢會去自己個 MAC Table 度查: 情況A:查得到(Known Unicast) 如果目標 MAC 位址已經喺表格度,並且對應返另一個介面(例如 vethB),咁個橋就會好精準地將個訊框只從 vethB 呢個介面轉發出去。呢個就係 轉發。如果查返到個目標 MAC 就係來源介面自己(即係同一個網段內嘅通訊),個橋就會將個訊框過濾掉,唔轉發去其他介面,避免不必要嘅流量,縮細碰撞域。 情況B:查唔到(Unknown Unicast / Broadcast) 如果目標 MAC 位址喺表格度搵唔到(例如係一個全新嘅裝置),或者個目標係廣播位址(FF:FF:FF:FF:FF:FF),咁個橋就會採取 泛洪(Flooding)策略。佢會將個訊框複製,然後從除了接收介面之外的所有其他介面轉發出去。呢個方法雖然會產生多餘流量,但可以確保個訊框最終能夠到達目標裝置。當目標裝置回覆時,個橋又可以透過回覆訊框學習到佢嘅位置,更新 MAC Table。

呢個「學習 → 查表 → 轉發/過濾/泛洪」嘅循環,就係 透明橋接(Transparent bridging)嘅核心流程,所有嘢都對連接嘅裝置係透明嘅,佢哋完全唔知中間有座橋存在。

講到實戰例子,Docker 嘅網絡就係一個絕佳示範。當你安裝 Docker,佢預設會建立一個叫 docker0 嘅軟件橋。每個你啟動嘅 容器(container)都會被分配到一個虛擬嘅 veth 介面,而 veth 嘅另一端就接咗上 docker0 呢座橋。當容器 A 想同容器 B 通訊,個流程就係: 1. 容器 A 發出目標為容器 B MAC 位址嘅訊框。 2. 訊框經 veth 進入 docker0 橋。 3. docker0 橋查自己嘅 MAC Table。如果已經學習過容器 B 嘅 MAC 位址同對應嘅 veth 介面,就直接做點對點轉發;如果未學習到,就做泛洪。 4. 最終訊框到達容器 B,而回覆嘅訊框就會幫 docker0 學習到(或確認)兩個容器嘅位置。 透過呢種方式,所有接喺同一個軟件橋上嘅容器,就好似喺同一個 Layer 2 網絡裏面,可以直接用 Layer 2 地址通訊,唔使經過路由器(除非要離開呢個網段)。

另外,喺複雜啲嘅環境,例如多部主機之間嘅容器要通訊,就會用到 overlay network(疊加網絡)。Overlay network 本質上都係靠軟件橋接嘅原理,但佢會喺底層網絡(Underlay)之上,用隧道(Tunnel)技術封裝 Layer 2 訊框,等佢可以跨過 Layer 3 網絡傳送,到達另一部主機後再解封裝,交俾當地嘅軟件橋處理。呢個時候,每部主機上嘅軟件橋同 MAC Table 管理就要更加精密,要處理本地同遠端嘅 MAC 位址。

最後要提提,當網絡拓撲複雜,有機會出現環路(Loop)時,軟件橋同實體交換器一樣,都需要運行 生成樹協定(Spanning Tree Protocol, STP)。STP 會自動偵測環路,並透過邏輯上「阻塞」某啲橋接埠,來確保網絡中只有一條活躍路徑,防止廣播風暴。而家嘅 Linux bridge-utils 或者新嘅 iproute2 橋接管理工具,都支援 STP 功能,確保你嘅軟件橋接網絡又智能又穩定。

總括來講,軟件橋接嘅運作流程,就係一個不斷學習、記錄、同智能轉送嘅過程。佢透過維護一個動態嘅 MAC 表格,高效噉喺 數據鏈路層 處理 Ethernet frame,將本來分隔嘅 網絡段 或虛擬裝置(如 容器)連接成一個統一的 Layer 2 廣播域。無論係簡單嘅本地 Docker 網絡,定係跨數據中心嘅 overlay network,背後都係依賴呢套經典而有效嘅橋接邏輯。

AboutiprouteProfessional illustrations

Docker0與自訂橋接比較

好喇,而家我哋就深入傾下 Docker0 同 自訂橋接 呢兩個 software bridge 嘅分別。喺 2026 年嘅今日,雖然 container 編排平台已經好成熟,但仲有好多情境需要直接管理 Docker 嘅網絡,所以搞清楚佢哋嘅差異,對做 bridge configuration 同 bridge management 真係好重要。

首先,你要明咩係 docker0。佢其實係 Docker Engine 預設幫你起好嘅一個 network bridge。當你裝完 Docker 而乜都唔設定,所有唔特別指明網絡嘅容器,都會自動連去 docker0 呢個橋度。你可以想像 docker0 係一個虛擬嘅 L2 交換器,佢會負責喺 數據鏈路層 處理 Ethernet frame,跟住個 MAC Table 去做 packet forwarding。佢嘅 IP 通常係 172.17.0.1/16,而連上去嘅容器就會攞到同一個 網段 嘅 IP,例如 172.17.0.2、172.17.0.3 咁。呢個預設設定好處係「開箱即用」,唔使諗,所有容器自動可以經 docker0 互相通訊,亦都可以透過宿主機嘅 NAT 上網。但係,缺點就係所有容器撈埋一齊,冇隔離,形成一個大嘅 碰撞域,而且網絡設定比較死板,例如個 IP 段唔係你想改就改。

咁 自訂橋接 又係咩玩法呢?其實就係你自己用 Docker 命令(例如 docker network create --driver bridge my-bridge)去建立一個新嘅 software bridge。呢個自訂橋同 docker0 喺技術本質上一樣,都係 OSI模型 第二層嘅 橋接器,用 Transparent bridging 嘅方式,學習 MAC位址 去建立 轉發資訊庫,然後做 儲存轉發。不過,自訂橋接嘅管理權就完全喺你手。你可以自由設定個子網段(例如用 10.10.0.0/24)、閘道位址,甚至係 MTU 呢啲參數。更重要嘅係,每一個你自訂嘅橋,都係一個獨立嘅 網絡橋接 隔離域。連去「橋A」嘅容器,同連去「橋B」嘅容器,喺網絡層面上係完全隔絕嘅,除非你特登用路由器或者 overlay network 將佢哋連起。呢個就係用自訂橋做 network segments 規劃嘅核心優勢。

舉個實際例子啦。假設你而家有兩個應用,一個係前端 Web Server,另一個係後端 Database。如果你乜都唔理,將佢哋兩個都丟落預設嘅 docker0,咁佢哋係可以通到訊,但係所有容器都喺同一個廣播域,冇任何隔離。如果你用自訂橋接,你可以建立兩個橋,比如叫 frontend-bridge 同 backend-bridge。將 Web Server 容器連去 frontend-bridge,將 Database 容器連去 backend-bridge。咁樣,前端同後端嘅網絡流量就完全隔離咗,Database 唔會直接暴露喺前端個網段,安全性高好多。之後,如果你要佢哋通訊,你可以好精準地將 Web Server 容器再連多一個網絡(即係連去 backend-bridge),或者透過用戶自定義嘅網絡連接功能去設定,做到好細緻嘅 網段設定。

另外,喺管理同診斷層面,自訂橋接都比 docker0 有優勢。因為 docker0 係 Docker 自己內部管理,雖然你都可以用 iproute2 或者舊啲嘅 bridge-utils 工具去睇佢個 MAC 表格 同狀態,但總係冇咁直接。自訂橋接因為係你明確建立嘅,你可以好清晰咁用 docker network inspect 去睇晒所有設定、連咗邊啲容器,管理上更清晰。而且,當你需要用到一啲進階功能,例如設定 Spanning tree protocol (STP) 去防止網絡迴圈(雖然喺簡單橋接環境好少需要,但複雜啲嘅自訂拓撲可能會用到),或者係做更複雜嘅 訊框轉送 規則,自訂橋接都提供咗更多嘅可能性同控制權。

最後要提一提背後嘅技術。無論係 docker0 定自訂橋,佢哋都係 Linux kernel 嘅 bridge 模組實現嘅 software bridge。佢哋嘅運作都離唔開 network namespace 同 veth 呢對拍檔。每個容器都有自己獨立嘅網絡命名空間,而 veth 就係一條虛擬嘅「網線」,一端插喺容器入面,另一端就插喺個橋(docker0 或者自訂橋)上面。個橋就負責喺唔同 veth 端口之間交換 Ethernet frame,完全唔使驚佢哋嘅 MAC位址 會撞,因為個橋識得學習同管理。所以,理解咗呢個底層模型,你就會明,自訂橋接其實就係畀你一個機會,去建立多幾個呢類虛擬 L2 交換器,然後按你自己嘅 網段 規劃,將容器有條理地「插」落去,而唔係全部迫埋同一個預設交換器(docker0)度。

AboutsoftwareProfessional illustrations

網絡隔離與橋接安全設定

講到網絡隔離同橋接安全設定,呢個真係管理現代網絡,特別係虛擬化環境同容器平台時,重中之重嘅課題。Network bridge 本身嘅設計就係要連接唔同嘅 network segments,等佢哋可以好似同一個 LAN 咁通訊。但係,如果冇做好隔離,咁就等同於將你所有嘅設備擺喺同一個大房間,冇任何牆壁,任何一部機出事,惡意流量或者廣播風暴就可以橫掃全場。喺 OSI 模型嘅角度睇,橋接器(或者叫 L2 交換器)主要喺數據鏈路層(第二層)做嘢,佢靠學習 MAC位址 同維護 MAC Table(即係轉發資訊庫)嚟決定將個 Ethernet frame 轉送去邊個埠。所以,橋接安全設定嘅核心,就係要管好呢個「學習」同「轉發」嘅過程,防止未經授權嘅接入同惡意嘅流量影響成個網段。

首先,最基本嘅一層安全就係要善用橋接器本身嘅功能。而家嘅 software bridge(例如用 bridge-utils 或者 iproute2 整嘅)同實體 L2 交換器一樣,都有 port security 相關嘅概念。其中一個關鍵就係控制 MAC Table 嘅學習。你可以設定埠只允許學習特定數量嘅 MAC位址,防止有人駁部集線器或者未經管理嘅交換器落去,然後掛一大堆設備,咁樣會搞亂個 MAC Table 同埋可能導致 MAC 位址氾濫攻擊。另外,靜態綁定 MAC 位址都係好方法,即係手動喺個橋嘅轉發資訊庫入面,指定某個埠只可以對應某個特定嘅 MAC,咁就算有人嘗試偽造(Spoof)MAC 位址,個 frame 都唔會被轉發出去。呢啲設定對於保護網段免受內部攻擊好有效,因為佢限制咗碰撞域嘅擴張同未經授權嘅設備接入。

喺虛擬化環境,例如用 Docker 或者 Kubernetes,網絡隔離嘅概念就更重要,因為佢哋成日用到 network namespace 同 veth pair 呢啲技術。Docker 預設會建立一個叫 docker0 嘅 software bridge,所有冇特別指定網絡嘅 container 都會接上去。呢個時候,如果你乜都唔設定,所有接喺 docker0 上面嘅容器,理論上係可以透過呢個橋接器互相訪問嘅,因為大家都喺同一個數據鏈路層網段。為咗做到隔離,你唔可以單靠個橋本身。你要靠更高層次嘅策略,例如: 用用戶定義嘅橋接網絡(User-defined bridge):喺 Docker 入面,你可以自己建立新嘅橋接網絡,然後只將需要互相通訊嘅容器放落去。同一個橋接網絡入面嘅容器可以透過容器名互相發現,但唔同橋接網絡嘅容器就預設完全隔離。呢個比起用預設嘅 docker0 嚟講,已經係一個清晰嘅邏輯分隔。 設定防火牆規則(特別係 iptables/nftables):Docker 本身會喺 host 嘅 iptables 插入規則嚟做 NAT 同基本隔離。但係,要進一步加強安全,你可以手動添加規則,去限制某個橋接接口(例如 br-xxxx)上面嘅流量,只允許特定嘅 container IP 或者埠互相訪問。記住,bridge 係 L2 設備,但 host 嘅防火牆係可以過濾經過佢嘅 L3/L4 流量嘅。 利用網絡驅動程式嘅進階功能:例如喺 Docker 嘅 overlay network(用於 Swarm 集群),或者 Calico、Cilium 呢啲 CNI 插件,佢哋提供更強嘅網絡策略(Network Policy)。你可以設定基於標籤(label)嘅規則,明確指定邊啲容器(Pod)之間可以通訊,用咩埠,完全唔需要理底層係用緊邊個橋接。呢啲策略會生效喺 L3/L4,甚至 L7,提供更精細嘅隔離。

另一個經典嘅安全考慮係防止網絡環路(Loop)。呢個就關 Spanning tree protocol(STP)事。STP 嘅主要作用係防止橋接網絡出現環路,避免廣播風暴拖垮成個網絡。但係,STP 本身都有安全機制,例如 BPDU Guard。如果你確定某個埠係接去終端設備(例如一部伺服器或者一個容器虛擬接口),而唔係另一部橋接器/交換器,你就可以喺該埠啟用 BPDU Guard。一旦呢個埠收到 STP 嘅 BPDU 協議封包,就會即時 shutdown 個埠,防止有人誤接或者惡意接入一台交換器嚟擾亂你嘅網絡拓撲。喺 software bridge 設定入面,通常都可以透過 bridge 命令或者設定檔去調整 STP 相關參數。

最後,管理層面嘅安全都好緊要。無論你用緊 bridge-utils 嘅舊 brctl 命令,定係而家主流嘅 ip link 同 bridge 命令(屬於 iproute2 套件)去管理 software bridge,都要確保管理通道係安全嘅。例如,用於管理嘅 VLAN 接口或者專用管理網絡,唔應該隨便暴露俾所有網段。另外,定期審查橋接器嘅 MAC Table,睇下有冇異常嘅 MAC 位址出現,或者某個埠嘅流量異常高,呢啲都係發現潛在安全問題嘅方法。總而言之,網絡隔離唔係單靠一個工具就做到,而係要結合數據鏈路層嘅功能(如 MAC 表格管理、STP)、網絡層嘅防火牆策略、以及應用層(容器編排平台)嘅安全策略,先可以喺提供橋接便利嘅同時,築起牢固嘅防線,確保每個網段甚至每個容器,都只可以喺受控嘅範圍內通訊。

AboutnamespaceProfessional illustrations

實測橋接效能優化方法

好啦,講完基本概念同設定,係時候要深入啲,同大家實測吓點樣真正優化橋接效能。記住,一個network bridge(或者叫橋接器)嘅本質,就係喺OSI模型嘅數據鏈路層(L2)做嘢,佢嘅核心任務就係睇住個MAC Table(又叫轉發資訊庫)去聰明地轉發(packet forwarding)Ethernet frame。所以,效能樽頸好多時都出喺呢度。

首先,你一定要識得睇同管理個MAC表格。無論你用緊傳統嘅硬件L2 交換器定係Linux入面嘅software bridge(例如用bridge-utils或者iproute2整出嚟嗰啲),個MAC Table嘅大小同學習速度好關鍵。如果個表爆滿,新嘅MAC位址學唔到,個橋接器就會被迫做傻事——將個訊框向所有端口廣播,變相退化做集線器,令到成個碰撞域(collision domain)變大,效能急跌。點樣實測?你可以用指令去監察個表嘅使用率,定期清理啲好耐冇活動嘅舊MAC位址,尤其喺啲容器(container)頻繁出世入土嘅環境(例如用緊Docker),個docker0 bridge嘅MAC表好易被玩殘。設定一個合理嘅老化時間(ageing time),可以確保個表保持流通,唔會塞死。

第二個實測重點,就係要處理好Spanning tree protocol(STP)。STP本身係為咗防止網絡迴圈(loop)而設,係必須嘅,但佢個收斂(convergence)過程會令到部分端口暫停轉發數據,造成延遲。如果你好肯定你個網絡橋接拓撲係簡單冇 loop(例如只係單一主機入面連接幾個network namespace 或者 veth 設備),喺測試環境不妨直接將STP關閉,可以即刻消除呢部分嘅延遲同開銷。但記住,生產環境千祈唔好亂關,除非你好有把握。另外,而家好多環境已經用緊更快嘅RSTP(快速生成樹)甚至MSTP,升級協議版本本身已經係一個重要嘅效能優化手段。

跟住要講吓轉發模式。傳統橋接器係用儲存轉發(store and forward),即係收齊成個frame,檢查冇錯先轉發出去,安全但慢少少。而家好多硬件交換器支援「直通轉發」(cut-through),收吓個目標地址就即刻轉,延遲低好多。雖然純軟件橋接好難做到真正cut-through,但你都可以透過優化系統嘅網絡堆疊來減低延遲。例如,確保主機嘅網絡中斷處理(IRQ)平衡做得好,同埋用盡硬件嘅卸載功能(如TSO、GSO),等個software bridge 處理得更流暢。

喺容器世界,Docker 默認嘅 docker0 bridge 同 overlay network 都會用到橋接技術。實測發現,如果你有大量容器需要跨主機通訊,overlay network 因為要封裝(encapsulate)數據包,開銷會比單純嘅橋接大。優化方法包括:考慮用 host 網絡模式(犧牲隔離換取速度),或者選用更高性能嘅overlay network驅動程式(例如基於VXLAN並有硬件卸載支援嘅)。另外,定期用工具檢查 veth pair(連接容器同橋接器嘅虛擬電纜)有冇成為流量樽頸,必要時調整網絡介面嘅緩衝區(buffer)大小。

最後,實測橋接效能唔少得監控實際流量。你要睇住個橋接器嘅端口有冇出現大量丟包(dropped packets),特別係喺網段(network segments)之間流量好大嘅時候。丟包通常意味住緩衝區唔夠或者轉發能力到頂。你可以嘗試調整網段設定,將唔同性質嘅流量(例如高速儲存流量同普通管理流量)分開去唔同嘅虛擬橋接器上,減少彼此干擾。總而言之,優化橋接效能唔係魔法,而係一個持續監控、理解流量模式、再針對性調整bridge configuration嘅過程。由管理好MAC Table、處理好STP、到選擇合適嘅轉發策略同容器網絡方案,每一步嘅微調都可能為你個網路橋接環境帶來明顯嘅速度提升。